هانی پات (Honeypot) یک تله مجازی برای به دام انداختن قربانیان و حتی خود هکرها است. کلاهبرداری هانی پات به یک روش سرقت جذاب تبدیل شده است. هانی پاتها نوعی قرارداد هوشمند دارای نقص ظاهری هستند که هکرها را به دام انداخته و مانع از سرقت وجوه داخل اسمارت کانترکت میشوند. کلاهبردای هانی پات امروزه بیش از قبل رواج یافته و استراتژی فعالانهتری را در دست مهاجمان قرار داده است.

هانی پات چه کاربردی در ارز دیجیتال دارد؟

قرارداد هوشمند نودها و شبکههای غیر متمرکز را میتوان در بلاک چینهایی نظیر اتریوم اجرا کرد. اسمارت کانترکتها هر روزه محبوبتر و ارزشمندتر میشوند که آنها را به یکی از اهداف جذاب برای هکرها تبدیل کرده است. چندین قرارداد هوشمند نیز طی سالهای اخیر توسط مهاجمان هک شدهاند.

با این وجود، به نظر میرسد مدل جدیدی در بین این افراد رواج پیدا کرده است: هکرها دیگر به دنبال قراردادهای مستعد نیستند و استراتژی فعالتری را اتخاذ کردهاند. این افراد با ارسال قراردادهایی که بهنظر آسیبپذیر اما حاوی تلههای مخفی هستند، قربانیان خود را به دام میاندازند. هانی پات اصطلاحی است که برای توصیف اینگونه قرارداد منحصربهفرد بهکار میرود. اما تله هانی پات در ارز دیجیتال چیست؟

هانی پاتها اسمارت کانترکتهایی هستند که ظاهرا مشکل طراحی داشته و به کاربر اجازه میدهند در صورت ارسال مقدار مشخصی رمز ارز ETH به قرارداد مربوطه پیش از تعامل با آن، توکنهای اتر داخل آن را خالی کنند. با این حال، زمانی که کاربر اقدام به سوءاستفاده از این نقص ظاهری در اسمارت کانترکت میکند، یک دریچه ناشناخته ثانویه باز شده و مانع از خالی شدن اترها میشود. بنابراین، هانی پات چه کاری را انجام میدهد؟

هدف استفاده از هانی پات این است که کاربر تمام تمرکز خود را روی نقاط ضعف ظاهری گذاشته و نسبت به نشانههایی که امکان آسیبپذیری ثانویه در آن وجود دارد، غافل باشد. همانند دیگر کلاهبرداری ها، حمله هانی پات نیز بهخاطر فریب خوردن ساده افراد کارساز است. در نتیجه، افراد در مواجه با طمع و فرضیات خود همیشه قادر به ارزیابی ریسک نیستند.

انواع هانی پات

بسته به طراحی و استقرار اسمارت کانترکتها، دو نوع Honeypot وجود دارد:

- هانی پات تحقیقاتی: که اطلاعات حملات را جمعآوری کرده و از آن برای تحلیل رفتارهای خصمانه استفاده میکند. این نوع قراردادها اطلاعاتی در مورد تمایلات مهاجمان، آسیبپذیریها و گونههای بدافزاری را بهدست میآورند که رقبا با تماشای محیط اطراف و دنیای خارج شما آنها را هدف قرار دادهاند. این اطلاعات میتواند به تصمیمگیری درباره دفاعهای پیشگیرانه و سرمایه گذاریهای آینده کمک کند.

- هانی پات تولیدی: که شناسایی نفوذهای فعال به شبکه و فریب هکرها را هدف قرار میدهد. این نوع هانی پاتها فرصتهای کنترل بیشتری را فراهم کرده و خلاءهای تشخیص پیرامون شناسایی پویشهای شبکه و اقدامات جانبی را پر میکنند. به همین خاطر، کسب داده وظیفه اصلی این نوع قراردادهاست. هانی پاتهای تولیدی مجریان سرویسهایی هستند که در کنار سرورهای تولید، عموما در محیط اطراف شما اجرا میشوند.

هانی پاتهای تحقیقاتی پیچیدگی بیشتری داشته و نوع دادههای متنوعتری را نسبت به هانی پاتهای تولیدی ذخیره میکنند. هانی پاتهای تحقیقاتی و تولیدی بسته به میزان بلوغ سازمان شما دارای سطوح طبقهبندی مختلفی هستند:

- هانی پات خالص (Pure): این سیستم تولیدگونه با مقیاس بالا روی چندین سرور اجرا میشود. هانی پات خالص پر از سنسورها و شامل دادههای «محرمانه» و اطلاعات کاربر است. با اینکه شاید اطلاعات گردآوریشده توسط این قراردادها پیچیده و نگهداری آنها دشوار باشد، اما این اطلاعات بسیار باارزش هستند.

- هانی پات تعامل بالا (High-interaction): این نوع Honeypot از نظر اجرای تعداد بالای خدمات با نوع خالص این قراردادها قابل مقایسه است، اما پیچیدگی کمتری داشته و دادههای کمتری را نیز در خود نگه میدارد. با اینکه هانی پاتهای تعامل بالا برای کپی کردن کار سیستمهای تولیدی در مقیاس کامل طراحی نشدهاند، اما همه خدمات موجود در سیستمهای تولیدی از جمله سیستم عاملهای کارآمد را اجرا میکنند. شرکت توسعهدهنده نیز میتواند با استفاده از فرم هانی پات عادات و استراتژیهای هکر را تماشا کند. هانی پاتهای تعامل بالا به منابع گسترده نیاز داشته و نگهداری آنها دشوار است.

- هانی پات تعامل متوسط (Mid-interaction): این نوع قرارداد از خصوصیات لایه کاربرد تقلید میکند، اما فاقد سیستم عامل است. هانی پاتهای تعامل متوسط در تلاش برای مداخله یا سردرگم کردن هکرها هستند تا کسب و کارها زمان بیشتری برای واکنش به حمله داشته باشند.

- هانی پات تعامل پایین (Low-interaction): این نوع هانی پات محبوبترین قرارداد در یک محیط تولیدی است. هانی پاتهای تعامل پایین سرویسهای کمی را اجرا کرده و غالبا بهعنوان یک ابزار شناسایی هشداردهنده استفاده میشوند. بسیاری از تیمهای امنیتی برای تشخیص کلاهبرداری ها، چندین هانی پات را در بخشهای مختلف شبکه خود نصب میکنند.

فناوری های مورد استفاده در Honypot

تکنولوژیهای مختلفی در هانی پاتها استفاده میشود از جمله:

- هانی پاتهای کلاینت (Client Honeypots): اکثر هانی پاتها سرورهایی هستند که بهدنبال ارتباطات میگردند. هانی پاتهای کلاینت بهطور فعالانه در جستجوی سرورهای مخربی هستند که کلاینتها را هدف قرار داده و مراقب هر گونه تغییر ناخواسته یا مشکوک هستند. این سیستمها معمولا مجازیسازی شده و برای امن نگه داشتن تیم تحقیقاتی، برنامه مهار آماده در دست دارند.

- هانی پاتهای بدافزاری (Malware Honeypots): این نوع سیستمها با استفاده از کانالهای حمله و تکرار، بدافزارها را شناسایی میکنند. هانی پاتهایی نظیر Ghost، به شکل یک دستگاه USB طراحی شدهاند. مثلا، اگر ماشینی از طریق USB به بدافزار آلوده شود، این هانی پات با ترغیب بدافزار به آلوده کردن دستگاه شبیهسازیشده، آن را فریب میدهد.

- هانی نت (Honeynet): هانی نت شبکهای متشکل از چندین هانی پات است. هانی نتها در کنار حفظ ارتباطات درونی و بیرونی، برای دنبال کردن اقدامات و انگیزههای مهاجم طراحی شدهاند.

- هانی پاتهای اسپم (Spam Honeypots): رلههای ایمیل باز و پروکسیهای باز با استفاده از هانی پاتهای اسپم قابل شبیهسازی هستند. در این حالت، اسپمر برای آزمایش رله ایمیل، ابتدا یک ایمیل برای خود ارسال میکند که در صورت موفقیتآمیز بودن، به ارسال انبوه اسپم میپردازد. این نوع هانی پات قادر به شناسایی و تشخیص آزمایش و بلاک کردن ایمیلهای اسپم بعد از آن است.

- هانی پات پایگاه داده (Database Honeypot): از آنجایی که تزریق زبان پرس و جوی ساختاریافته عموما توسط فایروالها قابل تشخیص نیست، برخی از سازمانها برای ایجاد پایگاههای داده جعلی و تامین پشتیبانی هانی پات، یک فایروال دیتابیس را پیادهسازی میکنند.

سطوح هانی پات در قرارداد هوشمند اتریوم

هانی پاتها در سه سطح روی اسمارت کانترکتهای اتریوم ظاهر میشوند:

- ماشین مجازی اتریوم (EVM): با اینکه ماشین EVM دارای مجموعه قوانین و استانداردهای قدرتمندی است، اما نویسندگان قراردادهای هوشمند میتوانند کدهای خود را به گونهای گمراهکننده و مبهم ارائه کنند. این تاکتیکها میتوانند برای هکرهای غافل گران تمام شوند.

- تجمیعگر سالیدیتی (Solidity): تجمیعگر دومین ناحیهای است که توسعهدهندگان قرارداد هوشمند از آن استفاده میکنند. با اینکه باگهای خاص سطح تجمیعگر تا کنون شناسایی شدهاند، اما هنوز خلاءهایی وجود دارد. تشخیص این هانی پاتها در صورت عدم آزمایش قرارداد تحت شرایط دنیای واقعی، دشوار است.

- اکسپلورر بلاک چین اتر اسکن (EtherScan): سومین سطح هانی پات در اتریوم، بر اساس عدم کامل بودن دادههای روی اکسپلورر بلاک چین است. یعنی با اینکه بسیاری از افراد به دادههای اتر اسکن اعتماد دارند، اما این اکسپلورر لزوما تصویر کاملی از آنچه هست را نشان نمیدهد. با این وجود، توسعهدهندگان زیرک اسمارت کانترکتها قادر به استفاده از برخی از ویژگیهای این اکسپلورر هستند.

کلاهبرداری هانی پات چگونه کار میکند؟

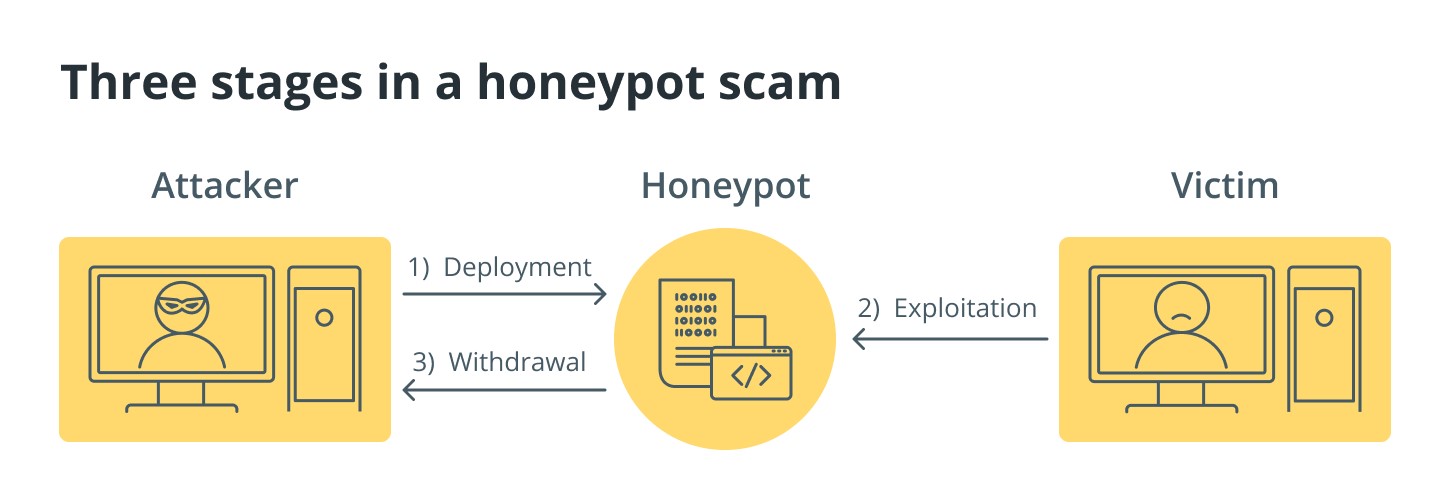

در انواع روش های کلاهبرداری با ارزهای دیجیتال مانند Honeypot، پول کاربر محبوس شده و تنها سازنده هانی پات (هکر) قادر به بازیابی آنهاست. یک قرارداد هانی پات عموما طی 3 مرحله کار میکند:

- مهاجم از قرارداد به ظاهر آسیبپذیر بهعنوان تلهای برای جذب پول استفاده میکند.

- قربانی با ارسال حداقل مقدار پول مورد نیاز برای استفاده از این آسیبپذیری ناکام میماند.

- مهاجم طعمه و پول گمشده قربانی طی سوءاستفاده از این نقص را برمیدارد.

مهاجمان برای ساخت هانی پات در اسمارت کانترکتهای اتریوم به هیچ مهارت خاصی نیاز ندارند. در واقعیت، هکرها همان مهارتهای یک کاربر عادی اتریوم را دارند. این افراد برای ساخت قرارداد هوشمند و گذاشتن تله در آن، فقط نیازمند پول هستند. در کل، کلاهبرداری هانی پات شامل یک کامپیوتر، برنامهها و دادههایی است که رفتار یک سیستم واقعی جذاب برای مهاجمان نظیر دستگاههای IoT، سیستم بانکی یا شبکه حمل و نقل عمومی را تقلید میکند.

حتی با اینکه قرارداد هانی پات بخشی از یک شبکه بهنظر میرسد، اما ایزوله و نظارت شده است. هانی پاتها عموما در منطقه غیر نظامی شبکه (DMZ) مستقر میشوند. این استراتژی، Honeypot را از شبکه تولید اصلی جدا اما به آن متصل نگه میدارد. هکرها قادر به کنترل از راه دور یک هانی پات مستقر در DMZ هستند که ریسک به خطر افتادن شبکه اصلی را کاهش میدهد.

برای شناسایی تلاشها جهت نفوذ به شبکه، هانی پاتها را میتوان خارج از فایروال (دیوار آتش) خارجی، رو به اینترنت قرار داد. محل دقیق هانی پات به پیچیدگی، نوع ترافیک مد نظر برای جذب و میزان نزدیک بودن به منابع حیاتی کسب و کار بستگی دارد. با این وجود، صرفنظر از محل قرار گیری، Honeypotها همیشه جدای از محیط تولید هستند.

ورود و مشاهده فعالیت هانی پات در عین دور کردن توجه هکرها از داراییهای دنیای واقعی، امکان بررسی میزان و نوع تهدیدات در قبال زیرساخت شبکه را مهیا میکند. مجرمان سایبری قادر به استفاده از هانی پاتها علیه شرکت سازنده آنها هستند. این افراد پیشتر نیز از Honeypotها بهعنوان دام برای کسب اطلاعات از محققان یا سازمانها و انتشار اطلاعات غلط استفاده کردهاند.

هانی پاتها غالبا روی ماشینهای مجازی میزبانی میشوند. مثلا، اگر هانی پاتی به بدافزار آلوده شود، امکان بازیابی سریع آن وجود دارد. یا مثلا یک هانی پات از دو هانی پات دیگر یا بیشتر تشکیل شده، اما هانی فارم (Honey Farm) مجموعهای متمرکز از هانی پاتها و ابزارهای تحلیل است.

استقرار و مدیریت Honeypot به دو صورت متن باز یا راهحلهای تجاری قابل انجام است. در حال حاضر سیستمهای هانی پاتی به صورت مجازا یا در ترکیب با دیگر نرم افزارهای امنیتی فروخته میشوند. برای آموزش استفاده از هانی پات، نرم افزار آن در وبسایت Github موجود است.

اولین کلاهبرداری هانی پات در حوزه رمز ارزها

سادهترین راه تشخیص یک اتفاق پیچیده مانند Honeypot، بررسی یک مورد واقعی است. در سال 2018، مجرمی برای کسب ارز دیجیتال از کاربران ناآگاه و بیتجربه، ایده بسیار هوشمندانهای پیدا کرد. در آن زمان، کاربران با ساخت یک کیف پول، با 5,000 دلار به خرید ارز دیجیتال ماینریوم (MNE) اقدام میکردند. در این مورد، خود ارز دیجیتال مهم نیست، بلکه اهمیت موضوع روی اتریومی بودن رمز ارز MNE است.

پس از آن، وی کلید خصوصی خود را در یک چت عمومی منتشر کرد. بسیاری از کاربران نیز به باور اینکه راه خوبی برای کسب ارز دیجیتال رایگان پیدا کردهاند، برای برداشت ارزها هجوم بردند. با این وجود، هیچکس نمیدانست که این اتفاق روی یک قرارداد هوشمند خاص در حال انجام است. در ادامه، بدون پرداختن به جنبه فنی موضوع، به تشریح واقعه میپردازیم:

- کاربران کیف پولشان را به وبسایت ماینریوم متصل کرده و اقدام به برداشت کوینها کردند.

- پیش از تایید تراکنش، کاربران ملزم به تایید کارمزد گس آن بودند.

- از آنجایی که کارمزدهای گس اتریوم نیز بسیار بالاست، درک گران بودن این هزینه اهمیت زیادی دارد.

- متاسفانه این افراد به باور برداشت 5,000 دلار، حس میکردند خرج کردن 100 دلار برای انجام این تراکنش مبلغ زیادی نیست.

- اما قسمت جالب ماجرا اینجاست: قرارداد هوشمند مربوطه با برداشت کارمزد تراکنش، آن را به یک والت ثانویه منتقل میکرد.

- در آخر، تراکنش به خاطر نبود کارمزد گس انجام نمیشد. قسمت هوشمندانه دیگر ماجرا هم این بود که هیچکس قادر به برداشت این 5,000 دلار نیست.

چگونه کلاهبرداری هانی پات را تشخیص داده و از آن جلوگیری کنیم؟

برای تشخیص خطر و جلوگیری از سرقت ارز دیجیتال، ابزارهای مختلفی وجود دارد. مثلا، میتوانید در درجه اول با استفاده از اتر اسکن یا BscScan، قرارداد هوشمند توکن خود را بررسی کنید.

برای این کار، Token ID یا همان نام یا نماد توکن مربوطه را وارد کنید. در مرحله بعد، از تب “Holders” میتوانید تمام کیف پولهای حاوی توکن مربوطه و استخرهای نقدینگی آن را مشاهده کنید. در زیر، نمونهای از هولدرهای شیبا اینو در اتر اسکن را مشاهده میکنید:

حال برای محافظت از داراییهای خود، باید در این قسمت به یک سری نکات و نشانههای هشداردهنده توجه کنید:

- عدم وجود کوین مرده: اگر بیش از 50 درصد کوینهای یک پروژه رمز ارزی در یک والت مرده که عموما با آدرس 0x000000000000000000000000000000000000dead یا آدرسهای مشابه و عبارت Null Address شناخته میشود قرار داشته باشد، آن پروژه احتمالا در برابر راگ پول (Rug Pull) امنیت دارد، اما همچنان مستعد کلاهبرداری هانی پات است. اگر هیچ یا کمتر از نصف کوینها مرده باشند، بسیار مراقب باشید.

- عدم حسابرسی: در صورت ممیزی پروژه ارز دیجیتال، احتمال هانی پات تقریبا صفر میشود.

- هولدرهای بزرگ: از رمز ارزهایی که دارای یک یا تعداد کمی هولدر بزرگ هستند، دوری کنید.

- بررسی دقیق وبسایت رسمی: اگر ظاهر وبسایت خالی یا توسعهها ضعیف است، آن را باید نشانهای هشداردهنده در نظر گرفت. یکی از فوت و فنهای این قسمت، مراجعه به وبسایت whois.domaintools.com و تایپ نام دامین جهت بررسی زمان ثبت آن است. در صورت ثبت دامین طی 24 ساعت یا کمتر نسبت به زمان آغاز بهکار پروژه، میتوانید از کلاهبرداری بودن آن مطمئن شوید.

- بررسی رسانههای اجتماعی: پروژههای اسکم غالبا از تصاویر کمکیفیت و دزدی استفاده کرده و دارای اشتباه دستور زبانی و «پیامهای اسپمگونه» نظیر «آدرس اتریومتان را در زیر وارد کنید»، لینکهای نامربوط به پروژه و دیگر موارد هستند.

وب سایت TokenSniffer یکی دیگر از ابزارهای عالی برای بررسی هانی پاتهای رمز ارزی است. شما میتوانید با وارد کردن نام توکن، نتیجه ممیزی پروژه را تحت عنوان «Automated Contract Audit» مشاهده کنید. در صورت وجود هرگونه زنگ خطر، از پروژه مربوطه دوری کنید. از آنجایی که بسیاری از پروژهها اکنون دارای تمپلیت قرارداد هستند، «نبود قرارداد توکن مشابه» یکی از نشانههای قرمز است.

اگر توکن مد نظر شما روی بایننس اسمارت چین (BSC) است، با مراجعه به PooCoin و وارد کردن نام توکن میتوانید چارتهای آن را بررسی کنید. اگر هیچ والت فروشنده یا تنها یکی دو نفر فروشنده برای رمز ارز مربوطه وجود داشت، از آن دوری کنید. در اکثر مواقع، پروژه مربوطه یک کلاهبرداری هانی پات است.

جمعبندی

افتادن در دام اسکمهای هانی پات سادهتر از آن چیزی است که فکرش را میکنید. متاسفانه تمامی کاربران مهارت تحلیل یک قرارداد هوشمند را ندارند. به همین خاطر، بسیاری از توسعهدهندگان ممیزی پروژه رمز ارزی خود را انجام میدهند. یک خلاء کوچک در اسمارت کانترکتها میتواند به از دست رفتن مقادیر بالای پول کاربران منجر شود. به همین دلیل، آموزش امور مالی و امنیت سایبری از مهمترین ابزارهای مقابله با کلاهبرداری هانی پات و دیگر اسکمهای حوزه ارز دیجیتال است.

تهیه شده در بیت 24